¡Los ciberdelincuentes todavía tienen un buen negocio! El ciberdelito puede cortar todos los servicios imaginables. Confiar en la tecnología y una conexión de red hace posible atacar algo en el otro lado del mundo desde un extremo del mundo.

El uso de herramientas de acceso remoto para controlar y alterar los niveles químicos en las redes de suministro de agua es ahora una posibilidad real para los factores del ciberdelito.

Los ciberdelincuentes atacan sistemas de entrega menos potentes

¿También se puede 'penetrar' el agua? ¡Sí, definitivamente sí! Si se lleva a cabo un ataque a una red de distribución, esto podría tener un impacto en la distribución del agua.

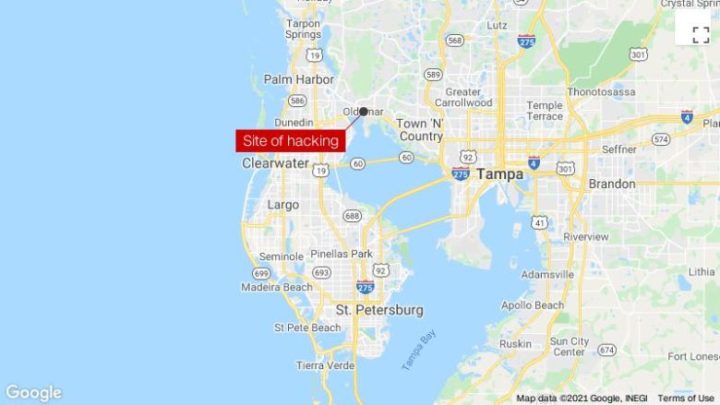

En Florida, en Oldsmar, esto es exactamente lo que sucedió recientemente, lo que generó preocupaciones sobre posibles ataques futuros contra sistemas de suministro menos potentes.

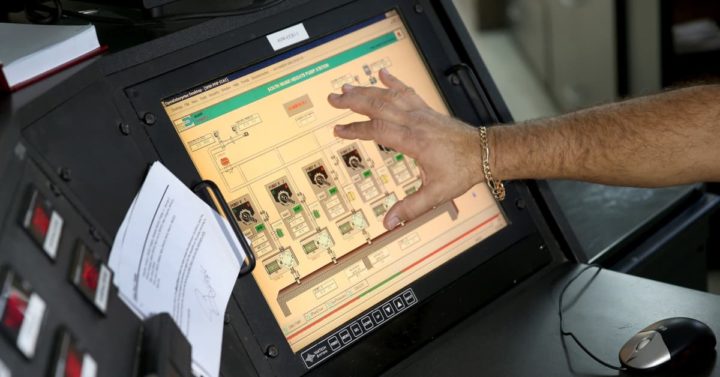

Los delincuentes han utilizado herramientas de acceso remoto para incautar y alterar los niveles de sustancias químicas en el suministro de agua, elevándolos a niveles potencialmente peligrosos. En caso de un ataque documentado, la buena noticia es que hay otros sistemas instalados que notificaron al equipo a tiempo para detener la invasión. La mala noticia es que pudo haber sucedido que el sistema fue atacado en secreto durante semanas o meses antes de que se descubriera un intento de infiltrarse en la calidad del agua.

Como regla general, los delincuentes buscan formas de acceder a los sistemas y luego buscan en la red para descubrir sistemas de control que interactúan directamente con los métodos de tratamiento de agua.

Una vez que se identifican los sistemas, los agentes intentan comprender qué es el proceso químico y hasta qué punto los sistemas tienen acceso al equipo físico involucrado en la producción, ya sean válvulas, sensores de nivel u otros controles.

a mi ESET, Medidas como la autenticación de dos factores y otros controles similares siguen enfoques de precaución muy útiles para las pequeñas plantas de procesamiento sin acceso a profesionales de la ciberseguridad, lo que puede ser prohibitivamente caro. Sin embargo, se esperan otros intentos de este tipo, incluidos los esquemas de ransomware.

Comprender e implementar las medidas prescriptivas disponibles, que pueden ser tan simples como agregar autenticación de dos factores, corregir sistemas, implementar buenos procesos de control de cambios y capacitar al personal de E-Health.

«Emprendedor exasperantemente humilde. Ávido practicante del tocino. Evangelista general del café».

More Stories

¡Prepara la cartera! Spotify sube los precios en Portugal

¿El final de la novela? Empresario asegura que Abel Hernández se quedará en Peñarol

¿Sabías que es posible solicitar la instalación de estaciones 5G?